HOMENOC(AS59105)では3月19日 07:00~07:15にかけて外部から過度なTCP-SYN Scanを受けネットワークが不安定になる事象が発生しました。過度なTCP-SYN Scanについては3月22日に[janog:15258] excessive scanning from AS202425でも共有されているようにHOMENOC以外にもインターネット全体で発生している事象のようです。これに関してHOMENOCで観測した詳細についてご紹介します。

障害の概要

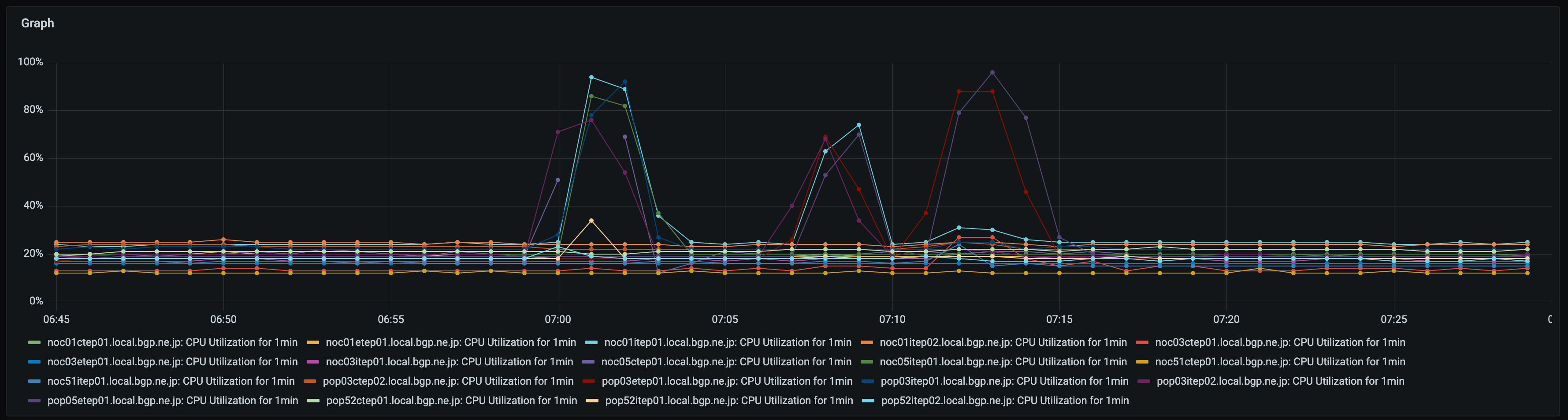

主な障害の概要についてはTwitterでのアナウンスの通りですが、スキャンに関しては同日の6:56頃から観測されました。 HOMENOCでは拠点間の接続にEtherIPトンネリングを利用しています。HOMENOCで6月に発生した障害のまとめにもあるように当団体で利用しているEtherIP終端装置は高ppsのEncap/Decap処理に弱い傾向があり、該当時間のCPU使用率も100%近い張り付きとパケットのDiscardsが確認されました。これによりKeepaliveパケットの損失が発生し、IGPやBGPが切断されたため通信が不安定となりました。

- 該当時間のEtherIP終端装置のCPU使用率

- 該当時間の各ルータのCPU使用率

多数のBGP切断により各ルータのCPUへ負荷が掛かり、経路収束まで時間がかかりました。

TCP-SYN Scanについて

すでにjanogでも共有されておりますが、HOMENOCでは以下を観測しました。

- 最大規模: 158Mbps/456kpps

- プロトコル: TCP/SYN

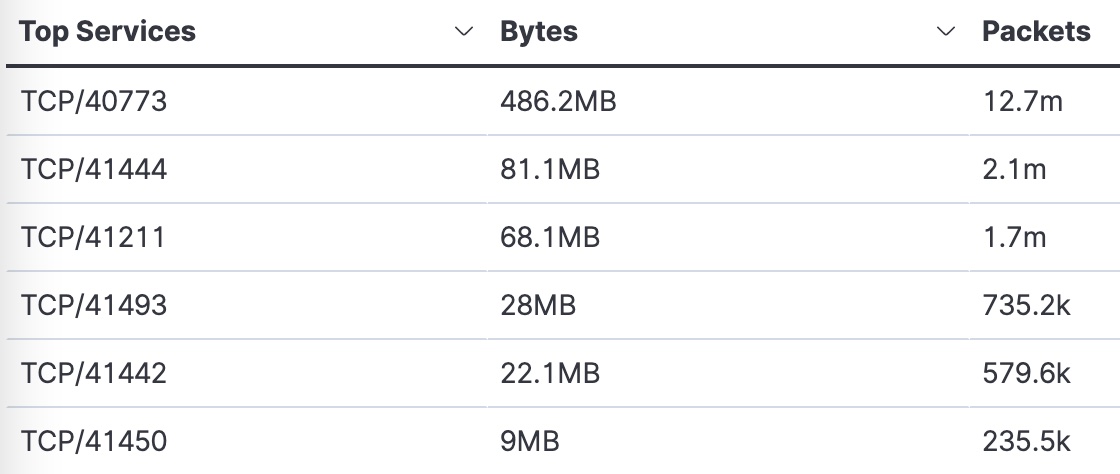

- 送信元ポート: 40773(大半),41444,41211,41493,41442,41450など

- 宛先ポート: バラバラ

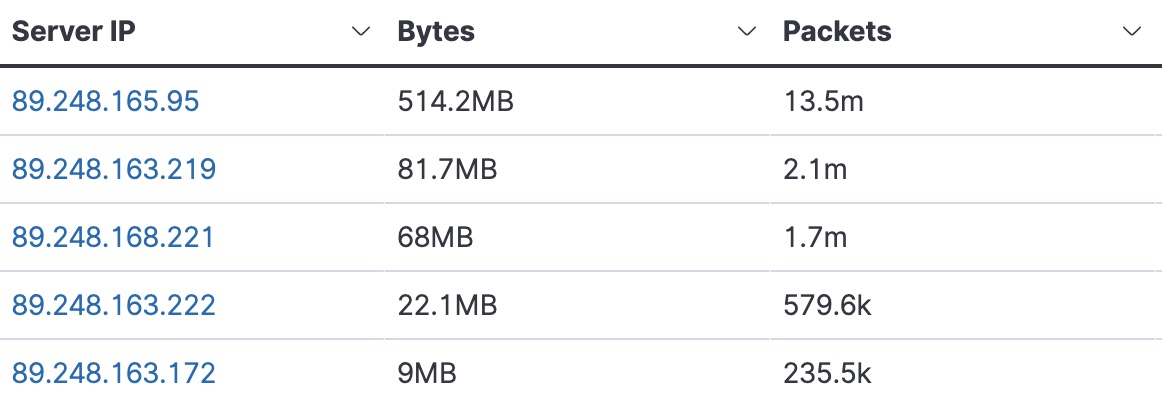

- 送信元アドレス: 主にAS202425/IP Volumeが保有する89.248.165.0/24や89.248.163.0/24や89.248.168.0/24のアドレスブロックからの流入を観測、以下5IPは単体でも目立ったものとなります。

- 89.248.165.95

- 89.248.163.222

- 89.248.163.219

- 89.248.163.172

- 89.248.168.221

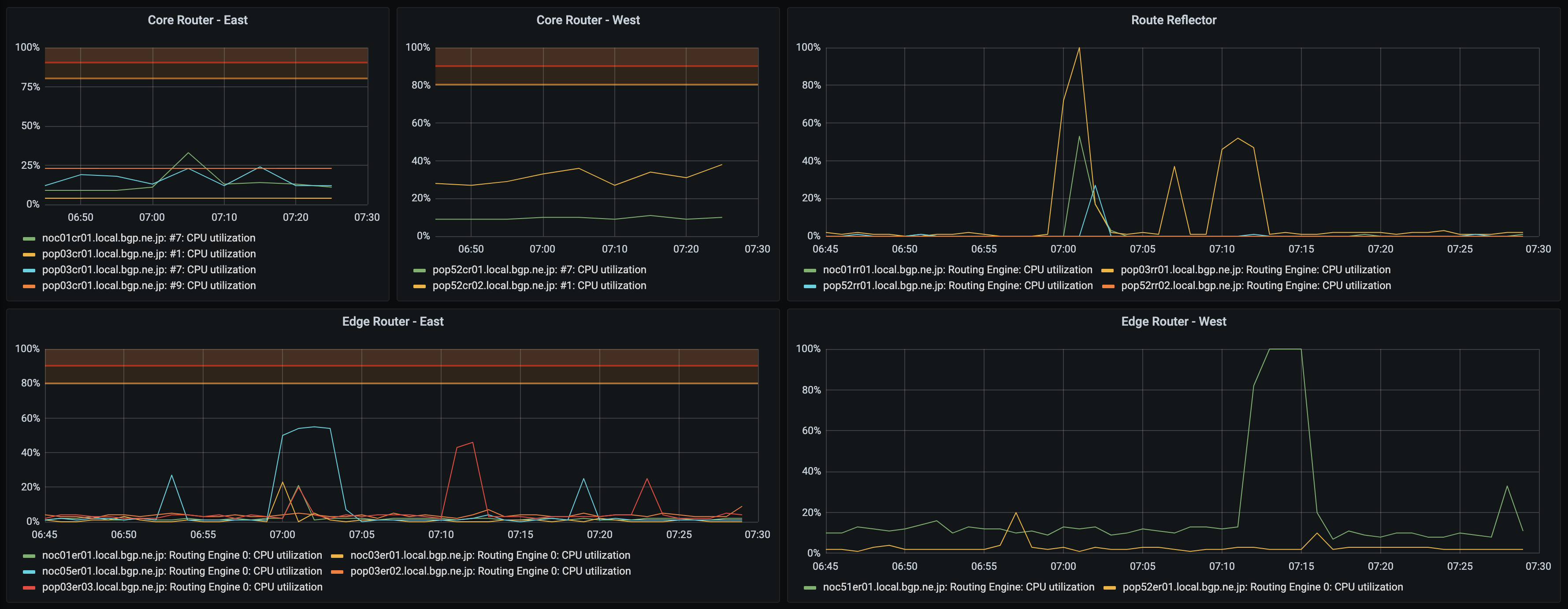

流入規模

HOMENOCでは主にSAKURA-B/AS9370とJPIXのピアからの流入を観測しました。

細かく見ると数分空けて三度のスキャンを行っているように見られました。

- 06:56~07:02 初回スキャン発生

- 07:07~07:10 二度目のスキャン発生

- 07:13~07:15 三度目のスキャン発生

06:56~07:15サンプリングベースでの観測

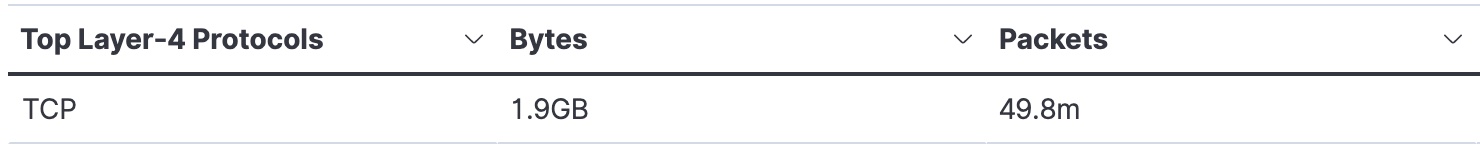

TCP-SYN Scanの合計規模

送信元アドレス単位による通信規模

Port単位による通信規模

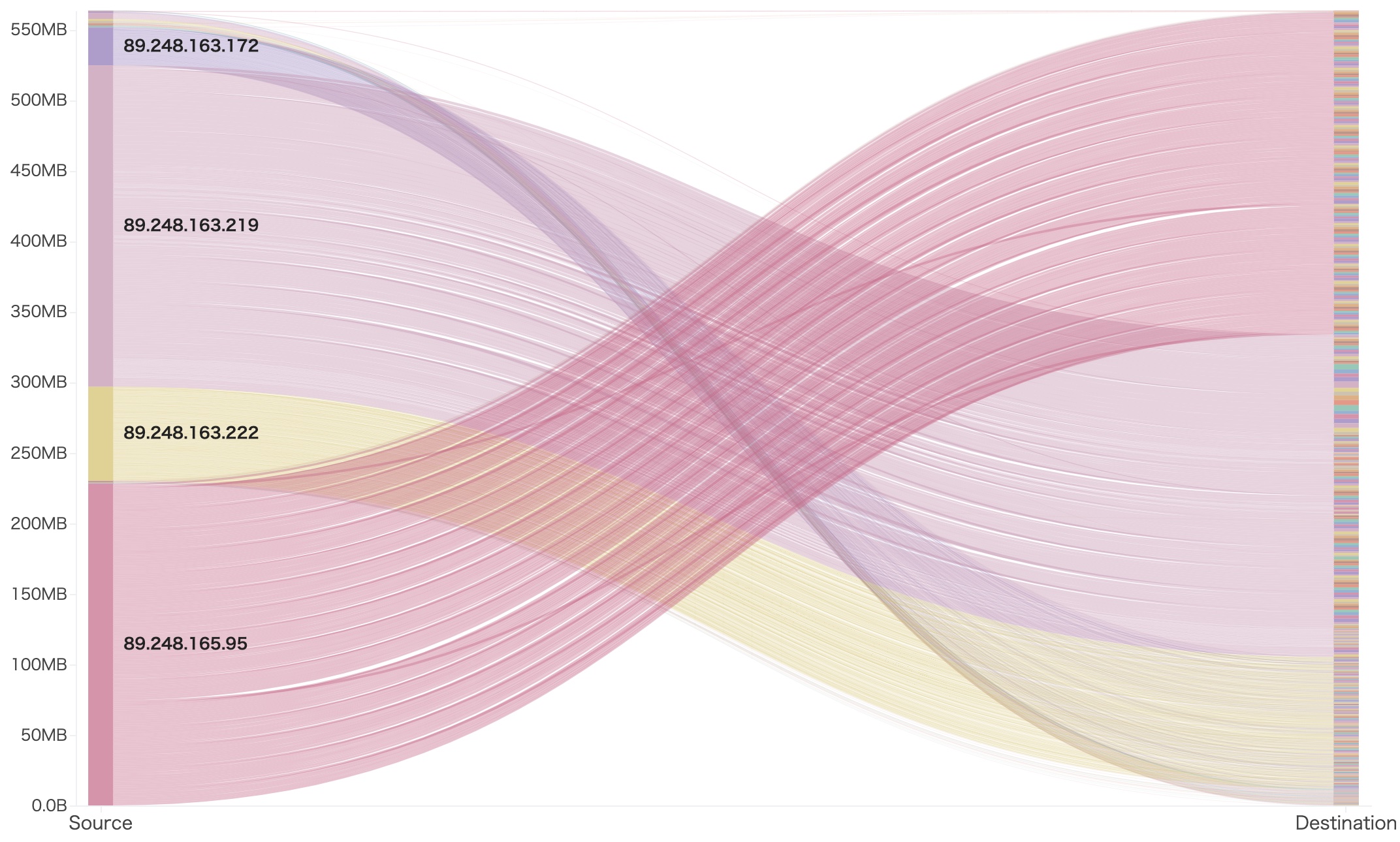

sampling-rateの都合によりいくらかは間引かれていますが、以下のようなflowが確認されました。右側が宛先IPとなりますが、多数のアドレスへ通信を試みていることが確認できます。

HOMENOCの対応

別件になりますが、HOMENOCでは1月18日から1月20日にかけてDDoS攻撃を受けたことを踏まえてDoS対策を進めております。その一環で網内へBGP Flowspec(RFC5575,RFC8956)を実装しました。 今回はBGP Flowspecで各ルータにてtraffic-rate(0x8006)のflow routeを伝搬しています。これらは、円滑な電気通信役務の提供のための正当行為として実施しており、送信元となったPrefixからの通信を帯域制御しています。

その後にも10Mを超える通信は存在した模様でpolicingが発生している模様です。

Policers:

Name Bytes Packets

10M_*,89.248.163/24 0 0

10M_*,89.248.165/24 1194840 29871

10M_*,89.248.168/24 126920 89

HOMENOCでは今回の事象を受け強靭な網設計や攻撃に対する迅速な対応手段などを引き続き検討してまいります。

補足

HOMENOCでは実験ネットワーク利用規約第15章にて以下規約をユーザに同意頂いており、本投稿は本団体の目的であるインターネットの健全な発展に貢献する目的のために作成されたものです。

第15章.情報公開

本会は活動の目的を達成するため、会員個人を特定出来ない範囲で各種情報(トラフィック等)を収集の上、対外発表や公開を行う場合があります。